A criptografia é algo com o qual você se depara mais vezes do que imagina. Mesmo que não perceba, você já deve ter usado a criptografia para enviar mensagens para seus colegas e amigos. O WhatsApp, por exemplo, utiliza a chamada criptografia de ponta a ponta para proteger as mensagens enviadas pelo aplicativo.

Em termos técnicos simples, a criptografia é a ciência de criptografar qualquer tipo de informação sensível. O intuito é para que terceiros não-autorizados não consigam decifrar seu conteúdo caso interceptem os dados.

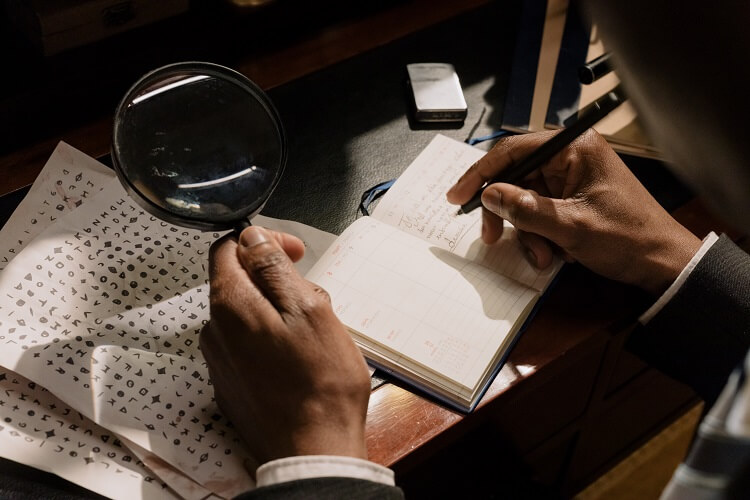

A criptografia é tão antiga quanto as estratégias de guerra. Nesta época, a técnica era usada para que mensagens secretas fossem transmitidas entre soldados do mesmo lado.

Atualmente, a criptografia serve às pessoas comuns, como forma de proteger seus dados pessoais ou profissionais. Com a evolução da internet e da tecnologia, grande parte das nossas informações trafegam pela grande rede — muitas vezes, essas informações são hiper-sensíveis, como nosso saldo bancário ou a senha do internet banking.

A criptografia é a forma de proteger essas informações contra agentes maliciosos ou hackers. Do e-mail ao banco online, todas as operações que você faz na internet dependem de criptografia para manter seus dados protegidos de quaisquer vulnerabilidades.

Mas como exatamente a criptografia faz isso? Neste artigo, você entenderá como a criptografia funciona e quais seus benefícios. Além disso, falaremos mais sobre as aplicações que essa tecnologia tem no nosso dia a dia. Acompanhe conosco!

O que é a criptografia?

Quando Julio César enviava mensagens para seus generais, ele não confiava nos mensageiros. Então, ele substituía a letra “A” das suas mensagens por um “D”, a letra “B” por um “E” e assim por diante. Qualquer um que não conhecesse a regra, seria incapaz de ler o conteúdo.

Dados que podem ser lidos e entendidos sem nenhuma técnica especial são chamados de texto simples. O método de disfarçar o texto simples de forma a esconder seu conteúdo original é chamado de criptografia.

Ao criptografar um texto simples, teremos um texto cifrado. Este texto se torna ilegível para terceiros a quem o conteúdo não se destina. Ou seja, mesmo que um agente não-autorizado consiga capturar o texto cifrado, ele será incapaz de ler o que a mensagem diz.

Para ler o conteúdo, é preciso descriptografá-lo. Isso é feito por meio do conhecimento da técnica utilizada para criptografar o texto.

Como a criptografia funciona?

Basicamente, a criptografia consiste em dois processos: criptografar e descriptografar o texto.

A primeira etapa envolve o uso de um algoritmo criptográfico, também chamado de cifra. Eles criptografam um texto simples e o transformam em um texto cifrado. A segunda etapa faz o processo inverso, usando o algoritmo para descriptografar a mensagem.

Lembra do exemplo de Julio César? Imagine que você queira criptografar o texto simples “Olá”. A cifra usada pelo imperador romano deslocava cada letra do texto simples para a letra imediatamente três espaços depois na ordem alfabética.

Aqui está um exemplo:

- A torna-se D;

- B se torna E;

- C torna-se F.

Ao aplicar isso, você pode converter qualquer texto simples em textos criptografados. No nosso exemplo, o texto simples “Olá” se tornaria “ROD”. Essa é uma forma simples de cifra que qualquer pessoa com conhecimento básico de criptografia pode decifrar.

Criptografia na era da internet

O exemplo anterior é um exemplo simples, de como textos impressos eram criptografados. Hoje, quando falamos de criptografia, estamos falando sobre criptografar dados digitais.

A ideia é a mesma. Um texto simples é transformado em um texto cifrado para ser transportado entre computadores, servidores e volta para os computadores. Ou seja, de um texto legível para um texto ilegível. No entanto, na era da internet, a criptografia utiliza modelos matemáticos complexos para tornar os dados indecifráveis.

Por meio da criptografia, é possível transmitir dados privados por redes públicas, como a internet, sem que outras pessoas possam ter acesso ao conteúdo. É isso que possibilita, por exemplo, que você digite sua senha do banco no internet banking sem que ninguém descubra ela.

O nível de segurança que um texto criptografado oferece é medido pela quantidade de tempo e recursos necessários para descriptografar o conteúdo. Hoje, existem técnicas de criptografia cujo tempo exigido para decodificar a mensagem é impossível de atingir.

Tipos de criptografia

Existem três tipos principais de criptografia baseado na forma de distribuição da chave: assimétrica, simétrica e função hash.

- Criptografia de chave simétrica. O remetente e o destinatário da mensagem usam uma única chave compartilhada para criptografar e descriptografar as mensagens. Os sistemas de chaves simétricas são mais rápidos e simples, mas compartilhar chaves é difícil. A criptografia simétrica é excelente quando você criptografa informações em repouso. Ou seja, aquelas que não vão trafegar pela internet, por exemplo;

- Criptografia de chave assimétrica. Um par de chaves criptograficamente relacionadas é usado para criptografar e descriptografar informações. Uma chave pública é usada para criptografar enquanto uma chave privada é usada para descriptografar;

- Funções hash e checksums. O terceiro tipo mais comum de criptografia envolve funções hash. Nenhuma chave é usada neste algoritmo. Um valor de comprimento fixo é calculado a partir do texto simples, o que torna impossível para o conteúdo do texto simples ser recuperado.

A criptografia de chave simétrica tem benefícios. É rápida e segura. No entanto, ela pode ser bastante cara devido à dificuldade de distribuição segura de chaves.

Para que um remetente e um destinatário se comuniquem com segurança usando criptografia de chave simétrica, eles devem concordar com uma chave e mantê-la em segredo entre si. Caso não estejam na mesma localização geográfica, eles precisarão enviar as chaves de um local a outro. Para isso, devem confiar no meio ou mensageiro que fará o transporte.

Caso o mensageiro ou meio seja interceptado, eles serão capazes de ler o conteúdo das mensagens. Além disso, conseguirão alterar ou falsificar as informações enviadas utilizando a chave interceptada. Este é o grande problema da criptografia de chave simétrica. Como você entrega a chave ao destinatário sem que alguém a intercepte?

O modelo de criptografia de chave pública, baseada na chave assimétrica, resolve este problema. Ele cria um modelo escalável e aplicável em diversas finalidades. Vamos conhecer agora um pouco mais sobre este tipo.

Criptografia de chave pública

A criptografia de chave pública utiliza chaves assimétricas: uma pública e outra privada. Cada usuário é detentor de um par de chaves como essa. A chave pública é utilizada para criptografar os dados enquanto a chave privada é utilizada para descriptografar.

Sua chave pública pode e deve ser de conhecimento de todos, enquanto sua chave privada, como o nome já diz, deve ser particular e mantida em segredo. Dessa forma, quem possuir sua chave pública será capaz de criptografar mensagens destinadas a você e que só você conseguirá descriptografar utilizando sua chave.

Apesar de relacionadas, é impossível deduzir a chave privada a partir da chave pública, assim como é impossível usar uma chave pública para descriptografar uma mensagem. Somente aquele com a chave privada relacionada será capaz de fazer isso.

O principal benefício desse modelo é que ele resolve o problema de distribuição de chaves. Ele também permite que a criptografia seja aplicada em usos comuns, por pessoas que não têm nenhum conhecimento das complexidades envolvidas em um sistema criptográfico (também chamado de criptosistema).

A criptografia convencional, de chave simétrica, exigia altos custos de investimento com canais seguros para distribuição de chaves, o que relegou a tecnologia de criptografia àqueles que podiam pagar por ela, como governos e grandes bancos. Hoje, o mais simples dos negócios pode usar a criptografia para assinar documentos, enviar dados privados em um site ou checar sua conta bancária.

A criptografia de chave pública é a revolução tecnológica que fornece criptografia forte para uso em diversas aplicações que estão tornando a vida de negócios e pessoas mais fáceis.

As 4 funções da criptografia

A criptografia tem muitas implementações modernas no mundo atual, como mostraremos a seguir. Essas implementações somente são possíveis devido às quatro funções principais que a criptografia possui, sendo:

1. Autenticação

É um processo que garante que ambas as partes sejam quem são em cada extremidade da conexão. Um uso dessa função está na autenticação e segurança de site. Você pode ter percebido que algumas páginas possuem um pequeno desenho de cadeado ao lado da sua URL.

Esses sites usam a certificação SSL, que é a prova de que o proprietário do site possui uma chave criptográfica pública e que você está conectado ao servidor correto. Isso é muito útil quando você está comprando online ou pagando contas por meio de métodos de pagamento online.

2. Não repúdio

Nos primeiros dias das negociações de e-commerce e banco online, alguns usuários aprovavam uma transação e posteriormente alegavam não ter nenhuma lembrança de tal aprovação. Assim, ferramentas criptográficas de não repúdio foram feitas para garantir que o usuário está aprovando a transação em tempo real.

Desta forma, eles não podem reclamar um reembolso com base na não aprovação de tal transação. Isso evitou amplamente a ocorrência de atividades fraudulentas. Um banco agora pode tomar medidas contra a ocorrência de tais eventos implementando métodos de não repúdio, consistindo em certificados digitais baseados em criptografia.

3. Confidencialidade

A confidencialidade basicamente mantém seus dados seguros e privatizados, o que é provavelmente a aplicação de segurança mais importante da criptografia. Em outras palavras, somente a pessoa geradora do fato e a pessoa a quem o fato se destina terão acesso ao seu conteúdo, mais ninguém.

4. Integridade

A criptografia pode impedir que as pessoas vejam ou alterem seus dados em trânsito. Também evita incidentes envolvendo adulteração de dados ou vazamento de informações confidenciais para denegrir a reputação. Ou seja, se você enviar um contrato com um certificado baseado em criptografia, terá a garantia de que aquela versão do documento não foi adulterada.

Criptografia e assinaturas digitais: qual a relação?

Um grande benefício da criptografia de chave pública é que ela fornece um método para empregar assinaturas digitais. As assinaturas digitais permitem que o destinatário das informações verifique a autenticidade da origem dos dados e também se eles não foram alterados durante o trânsito.

Assim, as assinaturas digitais de chave pública fornecem autenticação e integridade de dados. Uma assinatura digital também fornece o não repúdio, o que significa que impede o remetente de alegar que não enviou realmente as informações. Esses recursos são tão fundamentais para a criptografia quanto a privacidade, se não mais.

Uma assinatura digital tem o mesmo propósito que uma assinatura manuscrita. No entanto, uma assinatura manuscrita é fácil de falsificar. Uma assinatura digital é superior a uma assinatura manuscrita na medida em que é quase impossível de falsificar, além de atestar o conteúdo das informações, bem como a identidade do assinante.

Como funciona o processo de assinatura digital?

O processo de assinatura digital começa com um resumo matemático (denominado código hash) do contrato assinado. Esse código hash é uma impressão digital de identificação exclusiva daquela versão do contrato. Se até mesmo um único bit do contrato mudar, o código hash mudará drasticamente.

A próxima etapa na criação de uma assinatura digital é assinar o código hash com sua chave privada. Esse código hash assinado é então anexado ao contrato. Como isso é uma assinatura? Bem, o destinatário do seu contrato pode verificar o código hash enviado por você, usando sua chave pública. Ao mesmo tempo, um novo código hash pode ser criado a partir do contrato recebido e comparado com o código hash assinado original.

Se os códigos hash corresponderem, o destinatário verificou que o contrato não foi alterado. O destinatário também sabe que somente você poderia ter enviado o contrato, porque somente você possui a chave privada que assinou o código hash original.

Depois que o contrato eletrônico é assinado digitalmente, ele pode ser criptografado usando uma transformação matemática de alta velocidade com uma chave que será usada posteriormente para descriptografar o documento. Isso geralmente é chamado de sistema de chave simétrica porque a mesma chave é usada em ambas as extremidades do processo.

Como o contrato é enviado pela rede, ele não pode ser lido sem a chave. O próximo desafio é entregar com segurança a chave simétrica à segunda parte. Isso é resolvido pela criptografia de chave pública, que explicamos anteriormente.

Ela é usada para criptografar a chave simétrica utilizando a chave pública do destinatário, garantindo segurança na transmissão dos dados. Uma vez que apenas o destinatário possui a chave privada correspondente, apenas ele poderá recuperar a chave simétrica e descriptografar o contrato.

Por que usar essa combinação de criptografia de chave pública e simétrica? A razão é simples: a criptografia de chave pública é relativamente lenta e só é adequada para criptografar pequenas quantidades de informações. A criptografia simétrica é muito mais rápida e adequada para criptografar grandes quantidades de informações. O uso das duas garante o cumprimento das 4 funções principais da criptografia.

O que são os certificados digitais?

A criptografia de chave pública, apesar de resolver alguns dos problemas da chave simétrica, ainda levanta dúvidas sobre uma questão: como se certificar de que o conteúdo está sendo criptografado para a chave pública certa, ou seja, para a pessoa a quem ele se destina?

Ataques de man-in-the-middle são uma das ameaças que colocavam em cheque a segurança da criptografia de chave pública. Neste tipo de ataque, um hacker posta uma chave pública falsa do destinatário pretendido. Quem usar a chave pública falsa estará dando acesso ao texto para o hacker.

Por isso, é essencial garantir que a chave pública pertence ao destinatário pretendido e não uma chave falsa. Mas como fazer isso?

Você pode simplesmente criptografar apenas as chaves que foram fisicamente entregues a você. Mas suponha que você precise trocar informações com pessoas que nunca conheceu. Neste caso, os certificados digitais resolvem o problema.

Basicamente, o certificado digital é usado para certificar a identidade de um detentor de uma chave pública. Pense no certificado como o seu RG, CPF, carteira de trabalho, ou até mesmo CNPJ. Todos esses documentos atestam que uma pessoa é quem ela diz ser.

Para isso, os documentos possuem algumas informações suas, tais como foto, nome, número do registro, etc. Assim, são atestados por uma autoridade certificadora terceira. No caso do RG, por exemplo, a autoridade certificadora pode ser a Secretaria de Segurança Pública (SSP) do seu estado.

Um certificado digital funciona da mesma forma. Ele inclui informações sobre sua identidade na sua chave pública para garantir que aquela e somente aquela chave é genuína. Dessa forma, caso utilize uma chave falsa, o processo será interrompido.

Assim como a SSP. atesta a validade do seu RG, os certificados digitais são validados por uma autoridade certificadora. No caso do Brasil, essa autoridade é a ICP, Infraestrutura de Chaves Públicas brasileira.

Um certificado digital é composto por três itens:

- Uma chave pública;

- Informações do certificado (informações sobre a “identidade” do usuário, como nome, ID do usuário, etc.);

- Uma ou mais assinaturas digitais.

Dessa forma, um certificado é basicamente uma chave pública com uma ou duas formas de identificação anexadas, mais um selo de aprovação da autoridade certificadora confiável.

Plataformas de assinatura digital: solucionando todos os problemas

Agora você pode estar pensando: mas como eu posso dar seguimento a tantos processos e garantir que as assinaturas em meus contratos são, de fato, válidas?

As plataformas de assinatura digital existem justamente para isso. Elas são soluções baseadas na nuvem que fazem todo o processo de criptografar, descriptografar e validar os certificados digitais para garantir a autenticidade, validade e segurança de documentos assinados digitalmente.

Em uma interface simples de usar, você pode enviar e assinar documentos digitalmente sem se estressar com os detalhes do processo. Dependendo da autoridade de certificação que você está usando, pode ser necessário fornecer informações específicas. Também pode haver restrições e limitações sobre para quem você envia documentos para assinatura e a ordem em que você os envia.

A interface da plataforma o orienta durante o processo e garante que você atenda a todos esses requisitos. Ao receber um documento para assinatura por e-mail, você deve se autenticar de acordo com os requisitos da Autoridade de Certificação e, em seguida, “assinar” o documento preenchendo um formulário online.

Conclusão

Felizmente, hoje a tecnologia se popularizou para permitir que ferramentas digitais facilitem diversos processos em nossa vida, possibilitando, por exemplo, que documentos sejam assinados sem sair de casa ou que você possa acessar seu banco sem ter medo de ter sua senha roubada por um hacker.

Acima, você entendeu um pouco de como o processo de criptografia funciona. Para continuar aprendendo, siga nosso blog e fique de olho em muito mais conteúdos como esse!